En 2020, 9 entreprises françaises sur 10 auraient subi au moins une cyberattaque majeure d'après une étude Proofpoint*. Il ne fait plus de doute que la cybersécurité concerne désormais toutes les organisations... et chacun d’entre nous : selon les RSSI (Responsables de la Sécurité des Systèmes d’Information) interrogés, les comportements des collaborateurs sont au cœur des risques de cyberattaque.

Fidèles à notre vocation d'accompagner la transformation des entreprises dans un environnement numérique instable, nous vous proposons une série de trois articles riches en conseils concrets pour sensibiliser les collaborateurs aux bonnes pratiques de cybersécurité, avec un premier focus sur la lutte contre la fraude par e-mail et le phishing !

Rendez-vous dans nos prochains articles pour découvrir comment sécuriser vos données personnelles et professionnelles et comment bien gérer l'accès à vos outils numériques.

61 % des décideurs en cybersécurité français estiment que le facteur humain représente la principale vulnérabilité de leur entreprise.

*Etude cybersécurité Proofpoint auprès de 150 DSI et RSSI français d’entreprises de plus de 200 employés (10/2020)

Cybersécurité : la messagerie au cœur des enjeux

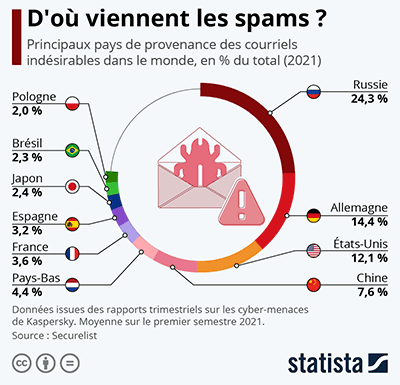

Derrière la divulgation intentionnelle de données, les clics sur les liens malveillants et l'ouverture d'e-mails de phishing figurent en bonne place dans les causes susceptibles d'entraîner une cyberattaque selon les RSSI français. En d'autres termes, la messagerie électronique est désormais une cible de choix pour les hackers !

Dans ce contexte, les entreprises sont de plus en plus nombreuses à s'équiper de solutions anti-spam, qu'il s'agisse de services de filtrage en ligne tels que Mailinblack ou Altospam, ou de suites logicielles plus poussées comme celles éditées par Sophos ou Trend Micro.

Ces solutions vont souvent au-delà du simple anti-spam en intégrant des technologies d'analyse des messages et de leurs pièces jointes pour protéger contre les virus, le phishing et les logiciels de type malware, spyware et ransomware.

Du côté des webmails tels que Gmail, Yahoo Mail ou Hotmail (devenu outlook.com), les principaux acteurs intègrent un filtrage automatique - plus ou moins avancé - des messages indésirables, tout en vous permettant d'intervenir manuellement... ce qui peut vite s'avérer fastidieux si votre adresse e-mail, dévoilée par exemple à l'occasion d'une fuite de données, se retrouve entre les mains de trop nombreux spammeurs.

⚠️ Dans tous les cas, ces solutions de protection de la messagerie ne promettent pas de bloquer 100 % des attaques par e-mail... et n'empêchent pas totalement l'erreur humaine : un moment d'inattention sur un message en apparence légitime suffit pour transmettre des données sensibles en quelques secondes et de façon irréversible 👉 voici donc nos 3 conseils pour mieux identifier les messages frauduleux et les liens à risque !

Conseil n°1 : faire preuve de vigilance à réception d'un e-mail

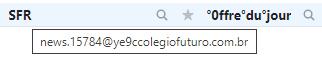

Lorsque vous recevez un message, avant même de l'ouvrir, un simple coup d'œil sur les informations à l'écran telles que le nom d'expéditeur ou l'objet de l'e-mail peut déjà vous alerter sur le caractère potentiellement dangereux du contenu :

- Si vous ne connaissez pas l'expéditeur, il s'agit au mieux d'une communication commerciale non sollicitée (et interdite en B2C dans le cadre du RGPD)... n'hésitez pas à marquer le message comme "courrier indésirable" pour permettre aux solutions anti-spam de tenir compte de votre choix à l'avenir

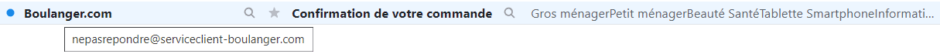

- Si l'expéditeur - personne ou organisation - vous est familier (cette donnée étant facilement modifiable lors de l'envoi d'un e-mail), un objet inadapté ou avec des caractères inhabituels peut alerter sur la nature frauduleuse du message : selon votre messagerie, survolez le nom d'expéditeur avec votre souris (sans cliquer !) pour prévisualiser la véritable adresse e-mail d'expédition (non modifiable)

- Dans le cas d'une personne que vous connaissez, si l'adresse e-mail est différente de celle connue de vous, contactez votre interlocuteur par un autre moyen pour vérifier qu'il est bien l'expéditeur du message... et l'alerter d'une éventuelle usurpation d'identité

- Enfin, si votre messagerie indique (généralement par un picto 📎) que l'e-mail comporte une pièce jointe, il peut s'agir d'une indication supplémentaire, associée aux vérifications ci-dessus, que le message présente un caractère dangereux

Dans tous les cas, n'hésitez pas à transférer le message suspicieux à votre service informatique (le cas échéant) pour leur permettre d'agir avant que des collaborateurs moins vigilants ne commettent une erreur...

Conseil n°2 : savoir identifier un contenu à caractère frauduleux

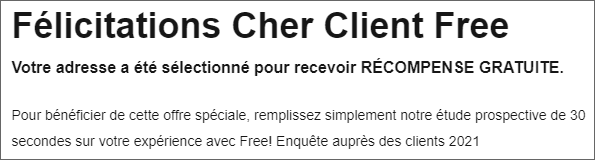

Si les étapes ci-dessus ne vous permettent pas d'identifier un spam avec certitude, le contenu de l'e-mail et les éventuelles pièces jointes peuvent vous apporter les indications nécessaires pour le classer dans les messages indésirables. Voici les éléments que l'on retrouve presque systématiquement dans les spams :

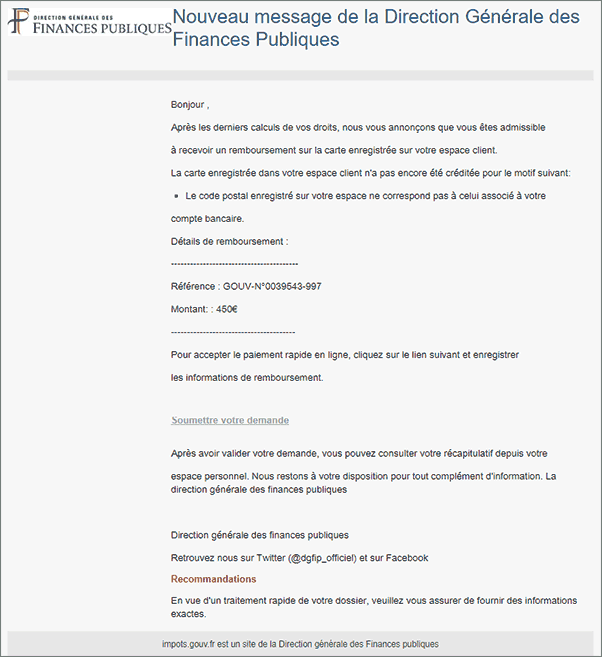

- Le message est alarmiste (par exemple une facture non réglée avec pénalités de retard)... ou vous propose au contraire un remboursement ou une offre hors du commun

- Le message ne comporte aucune donnée personnelle autre que votre adresse e-mail (dans son intégralité ou "morcelée" pour donner l'illusion d'un identifiant personnalisé)

- Une action immédiate est requise et implique de fournir des informations personnelles sensibles (identifiants de connexion, coordonnées bancaires, etc.)

- Les fautes mettent à rude épreuve les amateurs de la dictée de Bernard Pivot 😅

Pour pouvoir collecter vos données, un spam propose généralement un lien vers un site comportant un formulaire. Une manière simple de vérifier le caractère dangereux du site, sans cliquer*, est de survoler le lien avec votre souris : si le lien ne commence pas par "https", cela signifie que le site n'est pas sécurisé avec un certificat SSL valide (absence de cadenas 🔒 dans la barre d'adresse de votre navigateur).

*Si par inadvertance, vous cliquez sur le lien et arrivez sur un site en apparence sécurisé, vérifiez que le nom de domaine affiché dans la barre d'adresse de votre navigateur correspond à celui que vous connaissez ou qui est référencé dans Google.

⚠️ Lorsqu'une pièce jointe accompagne le message, redoublez de vigilance avant de cliquer dessus, en examinant notamment son extension : si le fichier se termine par .exe, .bat, .vbs, .lnk, .pif... il s'agit en réalité d'un logiciel (malware, spyware, ransomware...) dont l'exécution pourrait avoir rapidement de graves conséquences sur votre ordinateur, voire dans toute l'entreprise à travers votre connexion réseau.

Une fois ces contrôles effectués, si le message vous paraît frauduleux, marquez-le comme courrier indésirable et prévenez votre service informatique. Vous pouvez aussi déclarer le spam à l'association Signal Spam qui centralise les signalements en France pour les analyser et les transmettre aux autorités publiques et aux acteurs privés.

Conseil n°3 : apprendre à déjouer les tentatives de phishing

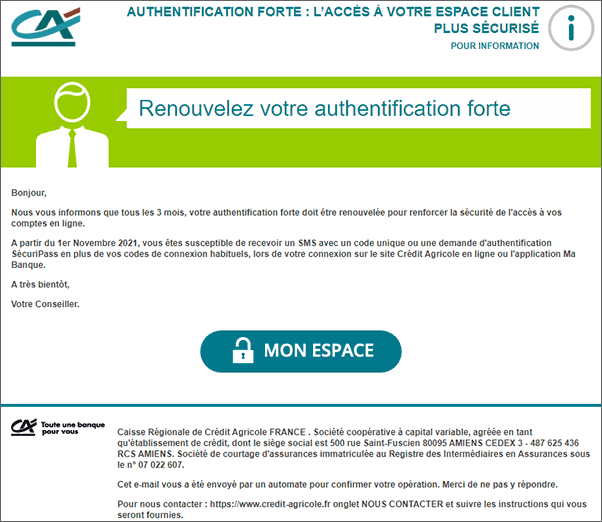

Suivre les conseils précédents peut permettre d'identifier avec certitude la majorité des spams. Mais la tâche est de plus en plus ardue : il arrive que le message frauduleux semble légitime en tous points, allant jusqu'à reprendre le discours, le logo et l'univers visuel d'une organisation connue... On parle alors de phishing ou hameçonnage.

Or, face à l'ingéniosité (machiavélique) des hackers, il est primordial que les utilisateurs soient de plus en plus vigilants et apprennent à déjouer les pièges des cybercriminels : lors de la crise sanitaire, dans un contexte de progression forte du télétravail, près de deux tiers des RSSI en France ont constaté une augmentation des attaques de phishing.

Dans le cadre de l'entreprise, la lutte contre le phishing est encore plus ardue lorsqu'il y a usurpation d'identité (Business Email Compromise, ou BEC) avec des messages semblant provenir d'un fournisseur important, d'un technicien informatique, voire du PDG (on parle alors de "fraude au Président"), insistant sur le caractère urgent d'une opération impliquant un virement bancaire ou des données sensibles.

Dans ce dernier cas comme dans tous ceux évoqués précédemment, il est essentiel de prendre le temps de porter un regard critique sur les demandes inhabituelles impliquant la transmission d'informations. Cette prise de recul, associée aux vérifications évoquées ci-dessus (cohérence entre l'expéditeur et l'adresse e-mail, crédibilité de l'objet et du contenu...) représente la clé pour lutter efficacement contre le phishing.

Du simple spam jusqu'à la tentative de phishing, la messagerie électronique est au cœur des enjeux de cybersécurité. Pour participer à la lutte contre les cybercriminels, les utilisateurs doivent absolument commencer par intégrer les bonnes pratiques ci-dessus de façon à identifier et écarter les messages frauduleux, responsables majeurs de fuites d'informations.

Rendez-vous dans nos prochains articles pour découvrir comment sécuriser vos données personnelles et professionnelles et comment bien gérer l'accès à vos outils numériques.